Controller Z 5R: istruzioni, schema elettrico

Accesso citofoni, ufficio e stazioneTornelli, barriere all'ingresso dei parcheggi - tutti questi sono sistemi di controllo degli accessi (ACS). L'elemento principale in loro è il controller. Il mercato russo ha stabilito a lungo e con fermezza il produttore di tali apparecchiature: la società Iron Logic, che offre un controller Z 5R economico e affidabile.

Il più semplice sistema di controllo accessi

Questi sistemi sono creati per limitare l'accessoestranei a imprese, uffici, aree di magazzino e garage, ecc., nonché a stabilire un regime per la circolazione dei dipendenti nei territori delle strutture protette e il controllo del loro orario di lavoro. Il più semplice ACS, che controlla una porta in una stanza, ha un corpo esecutivo sotto forma di un blocco elettromagnetico (o elettromeccanico) su di esso. Per aprire una tale porta, quella in entrata deve avere una chiave speciale o una carta con il codice scritto in esse, che viene letta dal dispositivo di lettura (altrimenti - il lettore). Il codice letto viene inviato al controller, che lo confronta con i codici nella sua memoria. Se il codice chiave viene trovato in memoria, viene dato un comando di apertura al blocco.

Tutti i sistemi di controllo degli accessi sono divisi in due tipi: stand-alone (o locale) e rete.

Sistemi di controllo accessi autonomi

Tale sistema è utilizzato in piccoli uffici ePiccole imprese che non controllano troppo rigidamente i propri dipendenti. Il sistema più semplice di questo tipo può sembrare una cosa particolare di per sé, essendo strutturalmente racchiuso in un blocco di ACS come un citofono, ad esempio Matrix II K della stessa Iron Logic. Contiene un controller per citofono Z 5R e un lettore per chiavi e schede dello standard EM Marine. Questa è la soluzione più semplice ed economica, dal momento che presuppone un minimo di lavoro elettrico: è sufficiente collegare l'unità ACS all'alimentazione e alla serratura.

A volte viene assemblato un ACS autonomodispositivi strutturalmente separati. In questo caso, ad esempio, il controller autonomo Z 5R può funzionare con un lettore del tipo scelto, per le chiavi o per le carte. La scelta della progettazione del sistema dipende dal grado di rischio criminale nell'area. Se hai paura per la sicurezza del sistema di controllo degli accessi, è meglio installare sulla porta esterna non un blocco completo di esso, ma solo un lettore. Il suo costo in caso di furto non sarà così evidente.

Sistemi di controllo dell'accesso alla rete

Se il sistema deve controllare l'accesso non neluna o due stanze, ma diverse dozzine, quindi è costruito su un principio di rete. In esso, tutti i controllori di chiusura delle porte dispongono di contatti speciali per il collegamento dell'interfaccia esterna. Ad esempio, funziona la rete ACS della stessa Iron Logic, che utilizza un controller di rete Z 5R Net, collegato all'interfaccia RS-485.

Ha un PC manager chesi collega all'interfaccia comune di tutti i controller tramite un convertitore hardware speciale RS-485 / USB. Il PC installa software specializzato per lo sviluppo del produttore ACS, che consente di programmare i controller, gestirne le operazioni e scaricare eventi.

Se metti su ognuna delle tante porteil solito controller (non di rete) del blocco elettromagnetico Z 5R, quindi ognuno dovrà essere programmato separatamente, e nulla verrà confuso con l'ammissione ad una particolare stanza di diversi dipendenti. E se è necessario apportare periodicamente modifiche al sistema di ammissioni nei locali? Ovviamente, questo può essere fatto solo centralmente dal PC manager.

Elementi tipici del più semplice sistema di controllo accessi

Quindi, la composizione del sistema più semplice dovrebbe includere:

• controller;

• input del lettore (lettore);

• uscita lettore (lettore) (pulsante di uscita);

• chiavi o carte elettroniche;

• Il lucchetto.

Il controllore concreto della serratura Z 5R considereremo di seguito e inizieremo con i tasti per ACS.

I più comuni sono i contattitasti - "tablet" come Touch Memory di Iron Logic basati sullo standard Dallas iButton. Questa chiave contiene all'interno del codice digitale, scritto su di esso una volta in fabbrica. Quando una persona lo tocca nell'area di contatto del lettore sulle porte, crea un circuito monofilare a 1 filo per alimentarlo e scambiare dati con il lettore.

Oltre a contattare "compresse", viene prodottoun insieme di ciondoli, braccialetti e tessere senza contatto basati sugli standard di EM-Marine, Mifare, ecc. Tuttavia, i dispositivi di standard diversi non sono compatibili tra loro e richiedono un lettore dello stesso standard. Questo dovrebbe essere tenuto in considerazione quando si selezionano gli elementi ACS.

Tutte le chiavi (portachiavi, carte) con le quali funzionacontroller, sono divisi in admin-keys (o master keys) utilizzati per la sua programmazione e manutenzione, così come i tasti semplici e di blocco per entrare nella stanza.

Come funzionano le serrature nell'ACS?

Poiché la logica della potenza di uscitala cascata del circuito del controller dipende dal tipo di blocco utilizzato in ACS, è necessario occuparsi di questi tipi, di cui solo due sono elettromagnetici ed elettromeccanici. Con il primo di essi, tutto è estremamente chiaro: infatti, è un elettromagnete convenzionale con un nucleo a forma di U. Non appena il chiudiporta chiude la porta dello stipite, su cui è installata la parte di accoppiamento in acciaio, viene alimentata una corrente nella bobina dell'elettromagnete. Il flusso magnetico dell'elettromagnete si chiude attraverso la parte di risposta della serratura. Allo stesso tempo, tra l'elettromagnete e la parte reciproca ci sono forze di attrazione, premendo saldamente la porta sullo stipite della porta. Non appena la corrente nella bobina viene interrotta, queste forze scompaiono e la porta si apre.

Alla serratura elettromeccanica, al contrario, inla bobina dell'elettromagnete è diseccitata. In questo caso, la molla, che aziona il blocco ("cane") della serratura in movimento, è armata e trattenuta dal dispositivo di blocco. Quando la corrente viene applicata all'elettromagnete, il dispositivo di blocco sotto l'azione della forza magnetica di attrazione si sposta, libera la molla e spinge il bullone all'interno della serratura.

Pertanto, se la corrente nella bobina del suo elettromagnete deve essere interrotta per aprire il blocco elettromagnetico, quindi per aprire il blocco elettromeccanico, è necessario applicare corrente alla bobina.

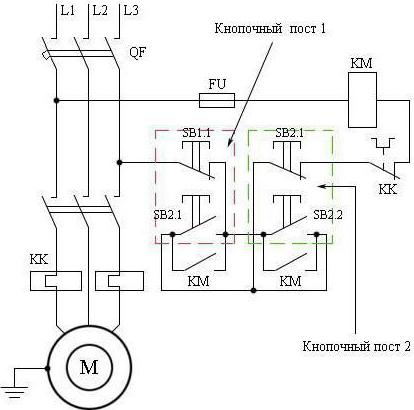

Controller Z 5R: schema elettrico

L'immagine sopra mostra tuttodispositivi che possono essere collegati alla morsettiera del controller. Al numero 1 è indicata la "fine" dell'apertura della porta. Il controller non attiva il blocco finché il chiudiporta non chiude la porta. Sotto il numero 2, viene disegnata una tipica fonte di alimentazione, come l'IBPS-12-1, con un ingresso di 220 V e un'uscita a 12 V in esecuzione ermetica. Al numero 3 c'è un lucchetto. Sotto il numero 4, viene disegnato un LED, che viene montato vicino al lettore e si illumina per il tempo in cui il blocco viene aperto. Il controller Z 5R può essere collegato a due tipi di blocchi (vedi sotto). Il numero 5 indica un pulsante di uscita normalmente aperto, installato all'interno, il numero 6 - un cicalino (cicalino), che si accende anche durante l'apertura della serratura. Infine, al numero 7, viene disegnato un lettore.

Serrature del circuito logico e di controllo

Come funziona la Z 5R? Le istruzioni del produttore notano che può funzionare sia con un blocco elettromagnetico che elettromeccanico. A tale scopo, una delle sue uscite è realizzata sotto forma di un collettore aperto di un transistor MIS. A questa uscita è collegata l'uscita della bobina del solenoide di blocco. Sulla seconda uscita della tensione della bobina viene applicata l'alimentazione "+12 V".

Viene fornita la logica del transistore MIS di potenzainstallazione di un ponticello speciale sulla scheda controller. Come funziona questo schema? Il controller Z 5R con un ponticello instabile funziona secondo la logica corrispondente al blocco elettromagnetico: quando il blocco è chiuso, la corrente passa attraverso la bobina. In questo caso, il transistore MIS di uscita è aperto e l'uscita della bobina di bloccaggio collegata al controller è collegata al "meno negativo", vale a dire La corrente scorre attraverso la bobina: il blocco è attivato. Quando viene riconosciuto il codice chiave, il transistore MIS di uscita viene chiuso, la corrente nella bobina di blocco viene interrotta e si apre.

Quando il ponticello è in posizione 1Il collegamento del controller Z 5R corrisponde a un blocco elettromeccanico. Questo blocco è chiuso, al contrario, in assenza di corrente nella bobina del suo elettromagnete, cioè quando il suo circuito è rotto da un transistore MIS a uscita chiusa. Quando il codice chiave viene riconosciuto, il transistor, al contrario, si apre, la corrente nella bobina di blocco si spegne e si apre anche.

Bene, se vuoi far entrare una persona nella stanza senzachiave? Dopo tutto, il lettore nell'ACS è uno, e si trova sulle porte esterne. Come funziona la Z 5R in questo caso? Il circuito della sua connessione prevede la connessione a uno degli ingressi del pulsante di uscita, situato all'interno. Quando lo premi, si apre anche il lucchetto.

Principi di programmazione del controllore

Per la programmazione, è necessario connettersi ad essoun normale lettore (dello stesso tipo che verrà installato nell'ACS). Quindi, applicare l'alimentazione al controller Z 5R. La programmazione viene ulteriormente eseguita da breve (meno di 1 secondo) e lungo (circa 6 secondi) dal tocco del lettore dall'amministratore o dalla chiave di blocco nell'ordine fornito dall'istruzione.

Al primo avvio (con memoria vuota) tutti i tasti registrati diventano admin. Dovrebbero essere contrassegnati per essere usati per programmare in seguito.

Modalità di funzionamento

Il produttore ha fornito diverse modalità. Come installarli nel controller Z 5R? Le istruzioni per l'utente forniscono le seguenti modalità di funzionamento:

1. In modalità normale, lo stato di funzionamento del blocco è "chiuso". L'apertura si verifica quando si tocca (avvicina) il lettore alla memoria di un semplice tasto (portachiavi) memorizzato.

2. Nella modalità "Blocco", la transizione alla quale si verifica con una lunga (fino a 6 secondi) che tocca il lettore con una chiave di blocco, il blocco viene aperto solo con i tasti di blocco.

3. Nella modalità Accept, che si svolge con cinque scorciatoie principali (meno di 1 secondo), il controller ripristina il database delle chiavi, consentendo per alcuni giorni di passare attraverso qualsiasi tasto, mentre contemporaneamente memorizza i codici nella loro memoria.

4. Nella modalità Trigger, che si verifica quando il jumper sulla scheda è impostato sulla posizione 5, è possibile chiudere il blocco con un solo tocco del tasto (ad esempio, quando tutti i dipendenti si fermano per un'interruzione) e aprirlo con un secondo tocco (affinché i client passino durante le ore lavorative).

Come cancellare la memoria del controller?

Z 5R consente la cancellazione completa della sua memoriaControllore? Le istruzioni per l'utente di Iron Logic danno una risposta affermativa a questa domanda. Per fare ciò, per prima cosa, impostare il ponticello sulla scheda controller sulla posizione 2 quando l'alimentazione è spenta, quindi applicare l'alimentazione e attendere una serie di brevi segnali acustici dal buzzer interno. Questo cancellerà i codici di tutte le chiavi e il tempo di apertura del blocco, che sarà sostituito dall'impostazione di fabbrica in 3 secondi. Cancellare la memoria è possibile con l'aiuto di una chiave master.

Come aggiungere chiavi semplici?

Dopo aver scritto i codici chiave principale, è possibile immettere i codici dei tasti semplici nel controller Z 5R. Le istruzioni per l'utente forniscono il seguente ordine di questa procedura:

1. Effettuare un tocco lungo del lettore con la chiave principale. Un segnale acustico del controller con un intervallo di 6 secondi due volte indica brevemente la prontezza.

2. Rimuovere la chiave master.

3. Toccare il lettore con una semplice chiave. Il cicalino segnalerà brevemente in risposta.

4. Ripetere il passaggio 3 con un intervallo di 16 secondi.

5. Per uscire dalla modalità, toccare il lettore con la chiave principale. Il cicalino segnalerà brevemente quattro volte. Se si interrompe, lo stesso Z 5R esce dalla modalità, segnalando allo stesso modo.

Come aggiungere chiavi di blocco?

Insieme ai tasti master e semplici, c'è una modalità per scrivere codici e chiavi di blocco per il controller Z 5R. L'istruzione per l'utente suggerisce un algoritmo per questa procedura:

1. Immettere la modalità per scrivere semplici codici chiave.

2. Usando il tasto di blocco, toccare il lettore e tenerlo premuto per 9 secondi.

3. Prendi prima un segnale breve, poi un segnale lungo.

4. Ripetere il passaggio 3 con un intervallo di 16 secondi.

Come programmare l'orario di apertura?

Tempo di apertura della porta (più precisamente il tempo di spegnimentoserratura) può essere installato in una vasta gamma. Che tipo di ordine viene fornito per questo controller Z 5R? Le istruzioni per l'utente suggeriscono quanto segue:

1. Quattro volte, toccare brevemente la chiave principale per il lettore. Dopo ciascuno dei primi tre tocchi, il cicalino segnalerà brevemente.

2. Dopo il quarto tocco, il cicalino segnalerà brevemente quattro volte.

6. Entro 6 secondi, chiudere i terminali 3 e 4 del controller per il tempo di apertura desiderato (è possibile collegare ad essi un pulsante convenzionale).

7. Rimuovere il ponticello. Ottieni una serie di segnali di risposta brevi.

Attrezzature di servizio da Iron Logic

Il controller Z 5R ha uno speciale connettore Z-2per collegarsi ad un adattatore di tipo Z-2 Base per PC. L'adattatore, anch'esso prodotto da Iron Logic, si collega al PC con un cavo USB. Quando è collegato al connettore del controller, quest'ultimo percepisce l'adattatore come un lettore. Pertanto, è possibile organizzare tramite software specializzati sia la modalità di programmazione diretta del controller dal PC sia la modalità di lettura della sua memoria.

È possibile programmare sia Z 5R che MatrixII K contenente Z 5R al suo interno. In generale, qualsiasi controller di terze parti autonomo può essere programmato tramite Z-2 Base se supportano i protocolli Dallas Touch Memor e EM-Marine.

Inoltre, se connesso a un lettore,supportando questi protocolli, Z-2 Base è rappresentato come un controller e può trasmettere i numeri chiave al PC in transito. In pratica, ciò significa che raccogliendo lo schema "lettore-Z-2 Base-PC", è possibile creare un database di chiavi nel PC fornendo ad ogni commento un commento sul suo scopo (a quale stanza dovrebbe adattarsi). Dopodiché, al posto del lettore, puoi connettere il controller e in una ricezione, inserire l'intero database creato. I vantaggi di questa opzione per i professionisti sono ovvi. Dopo tutto, rende facile ripristinare un database completo di chiavi nel nuovo controller quando il primo fallisce o quando viene rubato.

</ p>